Después de mucho tiempo sin escribir, hoy me he decido a continuar con esta tarea que me ayuda a compartir algunas de las cosas que me gustan.

En esta ocasión me he podado con algo muy curioso; Día tras día es más común ver que en centros comerciales, tiendas, empresas y oficinas de gobierno, tienen impresa una copia del "convenio de confidencialidad" como lo marca la ley vigente en nuestros país.

Pero aun hay lugares y personas que no tienen ni idea de que esto último que les comento. El otro día paseando por centro comercial vi que están rifando un coche y un viaje todo pagado a quienes obtengan un boleto tras cierto monto de dinero gastado en el centro comercial. (hasta aquí todo bien), me acerque a la tómbola y pude ver claramente los talones de los boletos de varios de los ilusionados participantes que quieren estrenar un coche en este 2015.

Lo más curioso es que los boletos contienen datos como el nombre, la dirección postal del participante, el teléfono y el correo electrónico (suficiente para entrar en contacto, o hacerse pasar por él)

Tomé algunas fotos de la tómbola y nadie me dijo nada, ni me llamaron la atención, a la chica que estaba a un lado le advertí del peligro y de que debía tener un "aviso de confidencialidad" pero parecía que le hablaba en chino.

Como podemos ver aquí, no es necesario irrumpir en una computadora o un servidor empresarial para robar la información personal de los "clientes" de dicha empresa, a veces lugares tan "inocentes" como: el libro de comentarios y sugerencias, la tómbola de la rifa o la pecera con tarjetas de presentación son buenos lugares para los "roba datos personales"

Consejo: doblen los boletos a la mitad para que no estén a la vista los datos personales.

¿De donde más podrían robarse datos personales sin irrumpir en un equipo informático?

Saludos Seguros ]=)

SeguriBló

enero 27, 2015

abril 09, 2013

desvincular cuenta hotmail de skype

No hay fecha que no se llegue ni plazo que no se cumpla...

Esta semana se llegó la fecha marcada para que los usuarios de messenger cambiaran al cliente de skype (Se pronuncia eskaip) .

Y hoy me llegó un correo electrónico de uno de los usuarios que ve la capsula de tecnología del noticiero en la que participo los lunes a las 8.15 en el canal 6 de Aguascalientes, comentando lo que parece un caso común en la vinculación de cuentas hotmail-skype.

El caso es que si no te sale la ventana para vincular cuentas después ya no vuelve a salir (parece ser un bug de una de las versiones de skype que andan por ahí)

Así que el post va dedicado al primer correo que llega por las capsulas :)

el correo dice algo así:

ya hice mi cambio solo que no le di la opción de que me vinculara las cuentas y yo anteriormente ya tenia cuenta en skype. Cómo puedo hacerle para que me lo vincule? Ya hasta lo desinstalé y lo volví a instalar para ver si me preguntaba como la primera vez y poder unirlas pero nada. Me puedes ayudar por favor?

Investigando un poco en la red encontré que lo que mejor funciona en este caso es:

1. Iniciar Skype con tu cuenta de msn

2. Ya estando dentro de skype y logueado con tu cuenta msn ve a la opción {skype} del menú principal

3. al hacer click en la opción [Cuenta...] verás una pantalla como la siguiente

4. Espera a que cargue el menú de opciones y haz click en [detalles del perfil

5. Se abrirá un página en tu navegador de interne y verás una pantalla como la siguiente, haz click en tu nombre de usuario que está en la parte superior de la página

6. Verás una pagina con las opciones de tu cuenta, ahí busca la opción [configuración de la cuenta ] y haz click en ella.

7. Después de esto aparecerá una pagina como la siguiente, en donde tendrás la posibilidad de vincular y desvincular tus cuentas asociadas a Skype, (Si! también facebook se puede asociar, ¡Que miedo!)

8. parece ser que si tienes un problema mayor para vincular tu cuenta, deberás enviar un correo al soporte técnico se Skype para solucionar el problema.

espero que este pequeño tutorial te haya servido y gracias por ver las capsulas tecnológicas.

Saludos Seguros!

Etiquetas:

desvincular cuentas de skype,

mundo 2.0,

Redes Sociales,

skype,

tutoriales,

usuarios

marzo 22, 2013

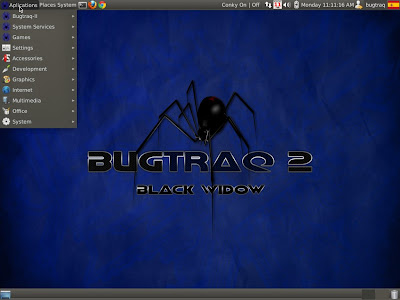

Bugtrack - no todo es backtrack en este mundo

backtrack (una distribución linux con mucha fama) es la distro más utilizada en el mundo de las pruebas de intrusión a "hackeo ético"

Un tanto complicada a mi gusto, pues se necesita de cierto nivel de conocimientos para ir utilizando el gran arsenal de herramientas que posee.

Buscando una alternativa, me encontré con una distribución de origen español llamada Bugtraq, que está enfocada al pentesting y al análisis forense,

y que ha ido ganando popularidad por la gran cantidad de herramientas que posee, bien clasificadas y configuradas. Es un proyecto relativamente nuevo que ya está casi a punto de sacar su versión 2 llamada Black Widow. yo la he estado probando y puedo decir que me gusta más que back track además de las opciones que tiene para ir probando en Ubuntu o Debian, y promete integrar 3 opciones de escritorio: XFCE, GNOME o KDE, y promete integrar también a openSUSE como otra de sus bases.

Una de las cosas que más me gustó es el panel llamado Conky, que te da información de los servicios que tienes corriendo así como información de algunos seeds de actualizaciones.

quieres probar?

descargar las betas de Bugtraq desde su página

Saludos seguros.

Un tanto complicada a mi gusto, pues se necesita de cierto nivel de conocimientos para ir utilizando el gran arsenal de herramientas que posee.

Buscando una alternativa, me encontré con una distribución de origen español llamada Bugtraq, que está enfocada al pentesting y al análisis forense,

y que ha ido ganando popularidad por la gran cantidad de herramientas que posee, bien clasificadas y configuradas. Es un proyecto relativamente nuevo que ya está casi a punto de sacar su versión 2 llamada Black Widow. yo la he estado probando y puedo decir que me gusta más que back track además de las opciones que tiene para ir probando en Ubuntu o Debian, y promete integrar 3 opciones de escritorio: XFCE, GNOME o KDE, y promete integrar también a openSUSE como otra de sus bases.

Una de las cosas que más me gustó es el panel llamado Conky, que te da información de los servicios que tienes corriendo así como información de algunos seeds de actualizaciones.

quieres probar?

descargar las betas de Bugtraq desde su página

Saludos seguros.

Etiquetas:

distros,

Hacker Ético,

hacking,

Pentest,

tools

marzo 20, 2013

Firmas - digitalizadas, electrónicas y digitales

Bueno... después de un año de no escribir es momento de volver a hacerlo, pues en estos días una de las niñas más entusiastas que conozco @kaia_6 le hizo propaganda al blog, y es precisamente por un tema que le sugerí para una de sus clases que comienzo con este tema:

Para los usuarios de computadoras pero que no tienen una formación tecnológica (incluso algunos de nosotros) es común confundir los términos firma electrónica, firma digital y firma digitalizada y suelen creer que las tres cosas son lo mismo.

trataré aquí de comentar cada una de ellas en palabras muy llanas.

Una Firma Digitalizada, se trata de una simple representación gráfica de la firma manuscrita de una personas, ya sea escaneada y/o dibujada en una tableta de formas o el día de hoy puede hasta ser dibujada con el dedo en un dispositivo "touch" y que puede ser “pegada” en cualquier documento.

Para los usuarios de computadoras pero que no tienen una formación tecnológica (incluso algunos de nosotros) es común confundir los términos firma electrónica, firma digital y firma digitalizada y suelen creer que las tres cosas son lo mismo.

trataré aquí de comentar cada una de ellas en palabras muy llanas.

Una Firma Digitalizada, se trata de una simple representación gráfica de la firma manuscrita de una personas, ya sea escaneada y/o dibujada en una tableta de formas o el día de hoy puede hasta ser dibujada con el dedo en un dispositivo "touch" y que puede ser “pegada” en cualquier documento.

un ejemplo típico es la impresión de firmas en diplomas y/o reconocimientos de eventos o cartas impresas.

(aunque al digitalizar la firma se convierte en un elemento "digital" aun no puede ser llamada electrónica)

Una Firma Digital o también llamada Firma Electrónica Avanzada (FEA en méxico :D) está como la anterior, pero en este caso se utilizan avanzados sistemas de criptografía de clave pública (PKI – Public Key Infrastructure) que permiten asociar la información de manera única con el firmantes, es decir, que laFEA(le cabiaron el nombre porque de por sí es feo pagarle a hacienda) FIEL me permite con más probabilidades ASEGURAR que quien lo está usando es quien dice ser ya que para generarla se utilizan desde medios biométricos hasta métodos de encriptación muy sofisticados y generalmente los responsables de generarla son autoridades gubernamentales como Hacienda, el seguro social, etc.

Su uso está sustentado en el arraigo del uso del papel y seguir dándole sustentento a aquello de "papelito habla" XD

Una Firma Electrónica es un conjunto de datos electrónicos que suele ser asociado a un individuo y se utiliza para identificarlo en medios electrónicos, es decir una usuario y password puede ser una firma electrónica, un pin como en las tarjetas bancarias, un código de barras y en ocasiones se utiliza para "encriptar" un documento de manera que nadie pueda codificarlo ni alterarlo. Aquí digo yo, que con este método se "asume" que el usuario es quien dice ser y no puedes asegurarlo. un ejemplo muy claro es:

prestas Te quita tu tarjeta de crédito tu espos@ o te la clonan y conoce tu pin (que funciona como firma), va y retira efectivo de un cajero automático... el banco ASUME que el dueño de la tarjeta es quien hace el movimiento bancario y le entrega el dinero. ¿queda claro?

Esta firma se utiliza generalmente para asegurar la autoría de un documento y su confidencialidad, y/o la entrada a ciertos servicios (correo electrónico, banca eleectrónica, portales, etc.)

Una Firma Digital o también llamada Firma Electrónica Avanzada (FEA en méxico :D) está como la anterior, pero en este caso se utilizan avanzados sistemas de criptografía de clave pública (PKI – Public Key Infrastructure) que permiten asociar la información de manera única con el firmantes, es decir, que la

Esta firma es utilizada generalmente para el pago de impuestos, y generación de documentos oficiales.

Como podemos ver, son dieferentes tipos de firmas.

y diferentes tipos de uso que se le dan a cada uno.

Esperemos que esto de haga un habito nuevamente......

Saludos Seguros.

Etiquetas:

firma digital,

firma electrónica,

firmas digitales,

seguridad

febrero 09, 2012

Solución al reto de ESET en la @BugCon 2012

el 2 y 3 de febrero visité la ciudad de México par asistir a la @BugCon 2012, se dice que la convención de Hackers más grande de México.

Imagen 01- llegando a la Bugcon

Allí el día 2 de febrero asístí al taller "Jugando Wargames para desarrollar habilidades de Hacking" que impartió el gran @hecky y en el cual tuve la fortuna de llevarme el premio por resolver mas retos ;)

Imagen 02, Premio del WarGame

Y como para probar que lo aprendido en el taller y que mi maestro @Hecky estuviera orgulloso de su alumno XD. me propuse entrar al reto de ESET LA (si lo que hacen Nod32) y pues les comparto como fué que resolví estos retos.

Todo comenzó cuando @isegar de @EsetLa nos regaló un folleto de propaganda de ESET y que contenía la leyenda:

El desafío comienza aquí: lxxt://hiwejmswiwix.gsq/fyk-gsr-gleppirki/

por lo que para poder entrar al reto había que descifrar la dirección para acceder correctamente al desafío, al ver que en la parte de la URL "http" contenía dos "xx" (como las dos tt de en http) lo que me hizo sospechar de una rotación con el "método cesar" de encriptamiento así que saqué el programita que hace rotaciones y pude obtener lo siguiente:

imagen 03 - Descifrando la dirección con rotación de 22 posiciones.

y aquí es donde comienza la aventura:

imagen 04 - Inicio del desafío en la dirección encontrada.

El desafio consistía de 7 niveles que te permitirían acceder a los codiciados boletos para la rifa de un PS3 yo resolví 6 de los 7 y aquí les cuento como lo hice. la mayoría de los niveles eran de JavaScript (que no domino)

Así de veía la primera pantalla

Revisando el código fuente de la página se puede ver un JavaScript que valida el Pass:

<scr1pt language=JavaScript type="text/javascript">

{

var a="nivel2";

function check() {

if (document.a.c.value == a){

document.location.href=document.a.c.value+".htm";

}

else {

alert ("Seguir intentando...");

}

}

}

</scr1pt>

que además de darnos el pass nos dice la dirección del siguiente nivel: http://desafioseset.com/bug-con-challenge/nivel2.htm

NIVEL 2

Esta página también era protegida por un JS así que sólo teniamos que oprimir cancelar para detener el script y ver el código fuente:

<script language=JavaScript type="text/javascript">

var pass, n;

pass=prompt("Por favor ingrese la contraseña!","");

if (pass=="l2l") {

window.location.href=pass+".htm";

n=3;

}

else {

alert("No, esa no es....");

}

</script>

aquí copiamos la constante con la que se hace la condición y armamos la nueva url que lleva al siguiente nivel:

http://desafioseset.com/bug-con-challenge/l2l.htm

Nivel 3

En este nivel también un JavaScript nos cortaba el paso al siguiente nivel, viendo el código fuente de la página podiamos ver al guardián:

el metodo fromCharCode del objeto String me hace sospechar de códigos ascii por lo que tomo los numeros que se pasan a la función ycomo soy medio huevón para codificar pues los metí a un excel y usé la función =caracter() y este es el resultado:

así que vamos ala URL

http://www.desafioseset.com/bug-con-challenge/siguesiguiendo.htm

y accedemos al

NIVEL 4

al llegar a esta página encuentras una leyenda que dice click acá el final así que el "sentido aracnido" indica que ahí debe haber algún script así que a inspeccionar el código:

Primero pendé en decodificar el Hexadecimal para ver que decía, batallé durante un momento hasta que vi que el propio script hacía alerts de diferentes posiciones del vector así que sólo agregué al código un alert de la posición 2 y me regresó la contraseña esperada en el NIVEL 5 pero al hacer lo mismo con la parte verdadera de la condición se podía construir la URL:

Lo que nos hacía saltar de inmediato al ...

NIVEL 6

Al revisar el código fuente de este nivel se podían observar dos scipts uno "a la vista" y el otro oculto, así que para no perder tiempo probando el pass que estaba a la vista (pues ya era el nivel 6 así que no podía ser tan fácil de inmediato me tiré por el segundo script."traslation.js"

aquí como ya de plano me dio flojera hacer operaciones en mi cabecita hice un "alert(pwd)" justo antes del if y salio el passwor y por consiguiente la URL del siguiente nivel: s3cr3tc0d3315

http://desafioseset.com/bug-con-challenge/s3cr3tc0d3315.htm

NIVEL 7

ya en el último reto y comenzando la última conferencia del @BugCon, he de decir que no me alcanzó el tiempo ni la cabeza para resolver el último reto he leido ya que había que hacer un ataque de fuerza bruta para saber que numero era el que daba un entero para cumplir con la condición del script así que me quedé a uno de poder participar en el sorteo del PS3.

Esta fue una buena experiencia porque jugabas contra el tiempo y los demás participantes, aprendí mucho de esta experiencia y pronto estaré compartiendo más sobre este evento.

saludos seguros

http://desafioseset.com/bug-con-challenge/l2l.htm

Nivel 3

En este nivel también un JavaScript nos cortaba el paso al siguiente nivel, viendo el código fuente de la página podiamos ver al guardián:

<script language=JavaScript type="text/javascript">

function pass()

{

var pw, Aingabe;

pwd=window.document.alinkColor;

Aingabe=prompt ("Bienvenido al Nivel 3, ingresa el p4ssw0rd por favor,");

if (Aingabe==pwd){

window.location.href=String.fromCharCode(115,105,103,117,101,115,105,103,117,105,101,110,100,111)+".htm";

}

else {

alert("Ah ah ah, trata de nuevo...");

}

}

function pass2(){

var password, pr;

pr = prompt("Bienvenido al Nivel 3, ingresa el p4ssw0rd por favor,");

if (pr = "nivel3#"){

window.location.href=String.fromCharCode(123,105,149,101,105,103)+".htm";

} else {

alert("And then!?");

}

}

</script>

el metodo fromCharCode del objeto String me hace sospechar de códigos ascii por lo que tomo los numeros que se pasan a la función y

así que vamos ala URL

http://www.desafioseset.com/bug-con-challenge/siguesiguiendo.htm

y accedemos al

NIVEL 4

al llegar a esta página encuentras una leyenda que dice click acá el final así que el "sentido aracnido" indica que ahí debe haber algún script así que a inspeccionar el código:

<scr1pt language=JavaScript type="text/javascript">

var _0xb376=["\x43\x6F\x6E\x74\x72\x61\x73\x65\xF1\x61","","\x33\x73\x74\x30\x20\x6E\x30\x20\x74\x33\x72\x6D\x31\x6E\x34\x20\x34\x63\x34","\x68\x72\x65\x66","\x6C\x6F\x63\x61\x74\x69\x6F\x6E","\x76\x69\x2E\x68\x74\x6D","\x4D\x6D\x6D\x2C\x20\x6E\x6F\x2C\x20\x74\x72\x61\x74\x61\x20\x64\x65\x20\x6E\x75\x65\x76\x6F\x2E\x2E\x2E\x0A\x53\x69\x20\x6E\x65\x63\x65\x69\x73\x74\x61\x73\x20\x61\x79\x75\x64\x61\x2C\x20\x66\x69\x6A\x61\x74\x65\x20\x64\x6F\x6E\x64\x65\x20\x68\x61\x63\x65\x73\x20\x63\x6C\x69\x63","\x73\x69\x67\x75\x65\x73\x69\x67\x75\x69\x65\x6E\x64\x6F\x2E\x68\x74\x6D"];var pass,i;pass=prompt(_0xb376[0],_0xb376[1]);if(pass==_0xb376[2]){window[_0xb376[4]][_0xb376[3]]=_0xb376[5];i=4;} else {alert(_0xb376[6]);window[_0xb376[4]][_0xb376[3]]=_0xb376[7];} ;

</scr1pt>

Primero pendé en decodificar el Hexadecimal para ver que decía, batallé durante un momento hasta que vi que el propio script hacía alerts de diferentes posiciones del vector así que sólo agregué al código un alert de la posición 2 y me regresó la contraseña esperada en el NIVEL 5 pero al hacer lo mismo con la parte verdadera de la condición se podía construir la URL:

Lo que nos hacía saltar de inmediato al ...

NIVEL 6

Al revisar el código fuente de este nivel se podían observar dos scipts uno "a la vista" y el otro oculto, así que para no perder tiempo probando el pass que estaba a la vista (pues ya era el nivel 6 así que no podía ser tan fácil de inmediato me tiré por el segundo script."traslation.js"

var pass,pwd;

var i,j,k;

pass=prompt("Correcto! Y ahora decime esta pass:","");

j = 0;

pwd ="s3cr3tc0d3";

for(i=0; i < 15; i++){

j = j + i;

}

k = 3;

j = j * k;

pwd = pwd + j;

if (pass==pwd) {

window.location=pwd+".htm";

}

else

alert("Justo esa no es, segui probando...");

aquí como ya de plano me dio flojera hacer operaciones en mi cabecita hice un "alert(pwd)" justo antes del if y salio el passwor y por consiguiente la URL del siguiente nivel: s3cr3tc0d3315

http://desafioseset.com/bug-con-challenge/s3cr3tc0d3315.htm

NIVEL 7

ya en el último reto y comenzando la última conferencia del @BugCon, he de decir que no me alcanzó el tiempo ni la cabeza para resolver el último reto he leido ya que había que hacer un ataque de fuerza bruta para saber que numero era el que daba un entero para cumplir con la condición del script así que me quedé a uno de poder participar en el sorteo del PS3.

les dejo el último script pero sin solución a ver si hay algún animado que lo quera resolver, yo ya tengo la respuesta pero dejemos el misterio en el aire :)

<script type="text/javascript">

function preprocesar() {

nombre = document.getElementById("nombre").value;

passwd = parseInt(document.getElementById("passwd").value, 16);

suma = 0;

llave = 'DEADC0DE';

if(nombre.length >= 6 && passwd > 0) {

for(i=0; i <= nombre.length; i++) {

a = nombre.charCodeAt(i);

b = llave.charCodeAt(i%llave.length);

c = (a | b) & ~(a & b);

suma += c;

}

a = suma;

c = passwd;

b = Math.sqrt(c - Math.pow(a,2));

if(b == Math.floor(b) && b > 0) {

alert("Viste que era facil ;)");

window.location = "comprobar.php?a="+nombre+"&c="+c.toString();

} else {

alert("Password incorrecto :(");

}

}

}

</script>

Esta fue una buena experiencia porque jugabas contra el tiempo y los demás participantes, aprendí mucho de esta experiencia y pronto estaré compartiendo más sobre este evento.

saludos seguros

enero 27, 2012

Wargames de seguridad informática

Ultimamente he estado muy entusiasmado resolviendo varios retos que me he en encontrado en páginas que se denominan "wargames" básicamente son retos diseñados por expertos en varios temas como programación, seguridad, criptografía y demás cosas raras de este mundo digital; y que te permiten sentir la adrenalina tal y como lo hace algún "balckHat" de la red.

Ponen a prueba tus conocimientos y experiencia, pero sobre todo tu INGENIO.

Tipicamente WarGame viene del término militar "juego de Guerra" que son ejercicios tácticos para preparar a los soldados en situaciones que se podrían presentar en una situación real.

Si les gusta resolver acertijos y les late la seguridad informática aquí les dejo algunas direcciones para que se entretengan un rato.

Espero los disfruten como yo.

Saludos Seguros.

http://www.sinfocol.org

http://wargame.oversec.org/

http://www.codebit.org/

Seguro que hay más pero estos son lo que voy resolviendo de momento.

Ponen a prueba tus conocimientos y experiencia, pero sobre todo tu INGENIO.

Tipicamente WarGame viene del término militar "juego de Guerra" que son ejercicios tácticos para preparar a los soldados en situaciones que se podrían presentar en una situación real.

Si les gusta resolver acertijos y les late la seguridad informática aquí les dejo algunas direcciones para que se entretengan un rato.

Espero los disfruten como yo.

Saludos Seguros.

http://www.sinfocol.org

http://wargame.oversec.org/

http://www.codebit.org/

Seguro que hay más pero estos son lo que voy resolviendo de momento.

enero 24, 2012

kryptos una escultura encriptada

últimamente he estado resolviendo unos wargames para ir ejercitando el musculo analítico y la verdad es que están de los mas divertidos.

Kryptos es el nombre de una escultura que contiene mensaje ocultos es del artista y Jim Sanborn, situada en los jardines de C.I.A. en Langley, Virginia U.S.A.

Fue hecha en 1990 y ha habido mucha epeculación sobre el significado críptico de los mensajes que contiene.

Comprende cuatro secciones y tres, han sido resueltas, quedando una cuarta sección con códigos sin resolver.

Nota ( para quien quiera conocer detalles) códigos sin resolver:

http://en.wikipedia.org/wiki/Unsolved_codes

así que aquí hay un buen reto para quienes quieran probarse a sí mismos.

La escultura está hecha de pizarra (teja) roja y verde, cuarzo blanco, madera petrificada, cobre y calamita (piedra imán)

El nombre Kryptos viene del griego “escondido” y el tema de la escultura se denomina “Reunión de Inteligencia" .

La característica más prominente de esta pieza artística, es que está formada como una gran mampara vertical de cobre en forma de “S” asemejándose a un rollo de pergamino, o a una hoja de papel saliendo de una impresora de computadora y cubierta con caracteres crípticos.

Estos caracteres consisten en 26 letras del “Standard” alfabeto romano y signos de interrogación cortados del cobre, también cerca de dos mil letras colocadas en códigos enigmáticos, mensajes en Morse, ángulos raros, una rosa naútica...

Como se dijo al principio, contiene cuatro mensajes enigmáticos, separados, de los cuales tres han sido resueltos.

Solution 1

Keywords: Kryptos, Palimpsest

Solution 2

Keywords: Kryptos, Abscissa

Solution 3

Nota: esta es una referencia de Howard Carter - parafraseada y mal deletreada –

en su relato de la entrada a la tumba de Tutankhamon en 1922.

Solution 4

Part 4 remains publicly unsolved, though there is an active Yahoo! Group (formed in 2003) that coordinates the work of over 1000 members toward decryption of the code.

Solución 4 aun QUEDA POR RESOLVER.

............................................................

Y gracias a estos juegos he descubierto que le había estado dando la vuelta a un tema que parecía no atraerme, que es el de la crptografía, pero resulta que son los retos que casi he terminado en su totalidad :)

Y resolviendo el reto fue que conocí esta escultura tan peculiar.

Kryptos es el nombre de una escultura que contiene mensaje ocultos es del artista y Jim Sanborn, situada en los jardines de C.I.A. en Langley, Virginia U.S.A.

Fue hecha en 1990 y ha habido mucha epeculación sobre el significado críptico de los mensajes que contiene.

Comprende cuatro secciones y tres, han sido resueltas, quedando una cuarta sección con códigos sin resolver.

Nota ( para quien quiera conocer detalles) códigos sin resolver:

http://en.wikipedia.org/wiki/Unsolved_codes

así que aquí hay un buen reto para quienes quieran probarse a sí mismos.

La escultura está hecha de pizarra (teja) roja y verde, cuarzo blanco, madera petrificada, cobre y calamita (piedra imán)

El nombre Kryptos viene del griego “escondido” y el tema de la escultura se denomina “Reunión de Inteligencia" .

La característica más prominente de esta pieza artística, es que está formada como una gran mampara vertical de cobre en forma de “S” asemejándose a un rollo de pergamino, o a una hoja de papel saliendo de una impresora de computadora y cubierta con caracteres crípticos.

Estos caracteres consisten en 26 letras del “Standard” alfabeto romano y signos de interrogación cortados del cobre, también cerca de dos mil letras colocadas en códigos enigmáticos, mensajes en Morse, ángulos raros, una rosa naútica...

Como se dijo al principio, contiene cuatro mensajes enigmáticos, separados, de los cuales tres han sido resueltos.

Solution 1

Keywords: Kryptos, Palimpsest

BETWEEN SUBTLE SHADING AND THE ABSENCE OF LIGHT LIES THE NUANCE OF ILLUSION

(ENTRE LA SUTIL SOMBRA Y LA AUSENCIA DE LUZ DESCANSA EL MATIZ DE LA ILUSIÓN )

Solution 2

Keywords: Kryptos, Abscissa

IT WAS TOTALLY INVISIBLE HOWS THAT POSSIBLE ? THEY USED THE EARTHS MAGNETIC FIELD X THE INFORMATION WAS GATHERED AND TRANSMITTED UNDERGRUUND TO AN UNKNOWN LOCATION X DOES LANGLEY KNOW ABOUT THIS ? THEY SHOULD ITS BURIED OUT THERE SOMEWHERE X WHO KNOWS THE EXACT LOCATION ? ONLY WW THIS WAS HIS LAST MESSAGE X THIRTY EIGHT DEGREES FIFTY SEVEN MINUTES SIX POINT FIVE SECONDS NORTH SEVENTY SEVEN DEGREES EIGHT MINUTES FORTY FOUR SECONDS WEST X LAYER TWO

(ERA TOTALMENTE INVISIBLE Y COMO ES POSIBLE ? ELLOS USARON LOS CAMPOS MAGNETICOS DE LA TIERRA. LAINFORMACION FUE REUNIDA Y TRASMITIDA SUBTERRANEAMENTE A UN LUGAR DESCONOCIDO. SABE LANGLEY ACERCA DE ESTO?Nota: en abril 2006, Sanborn contactó el Grupo Kryptos (on line community) para informarles que la solución de la parte 2 estaba equivocada ya que él había cometido un error en la escultura omitiendo un “X”, usada por razones de estética y que significa “interrupción” , y el texto debería terminar así: 4 SEGUNDOS OESTE, ESTRATO 2

ELLOS DEBEN SABERLO. ESTA ENTERRADO POR AHÍ EN ALGUN LUGAR. QUIEN CONOCE EL SITIO EXACTO? SOLO W.W. ESTE FUE SU ULTIMO MENSAJE AT 38 GRADOS 57 MINUTOS 6.5 SEGUNDOS NORTE, 77 GRADOS 8 MINUTOS 44 SEGUNDOS OESTE ESTRATO 2. )

Solution 3

SLOWLY DESPARATELY SLOWLY THE REMAINS OF PASSAGE DEBRIS THAT ENCUMBERED THE LOWER PART OF THE DOORWAY WAS REMOVED WITH TREMBLING HANDS I MADE A TINY BREACH IN THE UPPER LEFT HAND CORNER AND THEN WIDENING THE HOLE A LITTLE I INSERTED THE CANDLE AND PEERED IN THE HOT AIR ESCAPING FROM THE CHAMBER CAUSED THE FLAME TO FLICKER BUT PRESENTLY DETAILS OF THE ROOM WITHIN EMERGED FROM THE MIST X CAN YOU SEE ANYTHING Q (?)

( DESPACIO DESESPERADAMENTE DESPACIO, LOS RESTOS DE LOS ESCOMBROS DEL PASADIZO QUE SOBRECARGABA LA PARTE BAJA DE LA ENTRADA, FUE QUITADA. CON MANOS TEMBLOROSAS YO PRODUJE UNA PEQUEÑA BRECHA EN LA ESQUINA SUPERIORIZQUIERDA Y ENTONCES AMPLIANDO EL AGUJERO UN POQUITO, INSERTÉ UNA VELA Y ESPIÉ EN EL AIRE CALIENTE QUE ESCAPABA DE LA CAMARA, CAUSANDO QUE LA LLAMA FLAMEARA, PERO AL CABO, DETALLES DEL INTERIOR DE LA HABITACIÓN EMERGIERON DE ENTRE LA NEBLINA, PUEDES VER ALGO ¿ )

Nota: esta es una referencia de Howard Carter - parafraseada y mal deletreada –

en su relato de la entrada a la tumba de Tutankhamon en 1922.

Solution 4

Part 4 remains publicly unsolved, though there is an active Yahoo! Group (formed in 2003) that coordinates the work of over 1000 members toward decryption of the code.

Solución 4 aun QUEDA POR RESOLVER.

............................................................

La fuente: aquí

Suscribirse a:

Entradas (Atom)